Nasze newsy

Śledź nasze aktualności.

Octobercms jest bezpiecznym systemem. Jednak jak każdy system każdego dnia jest wystawiany na ataki botów. Złośliwe boty odwiedzające stronę próbują znaleźć rożnego rodzaju podatności. Można je podzielić na kilka kategorii.

Błędna konfiguracja serwera

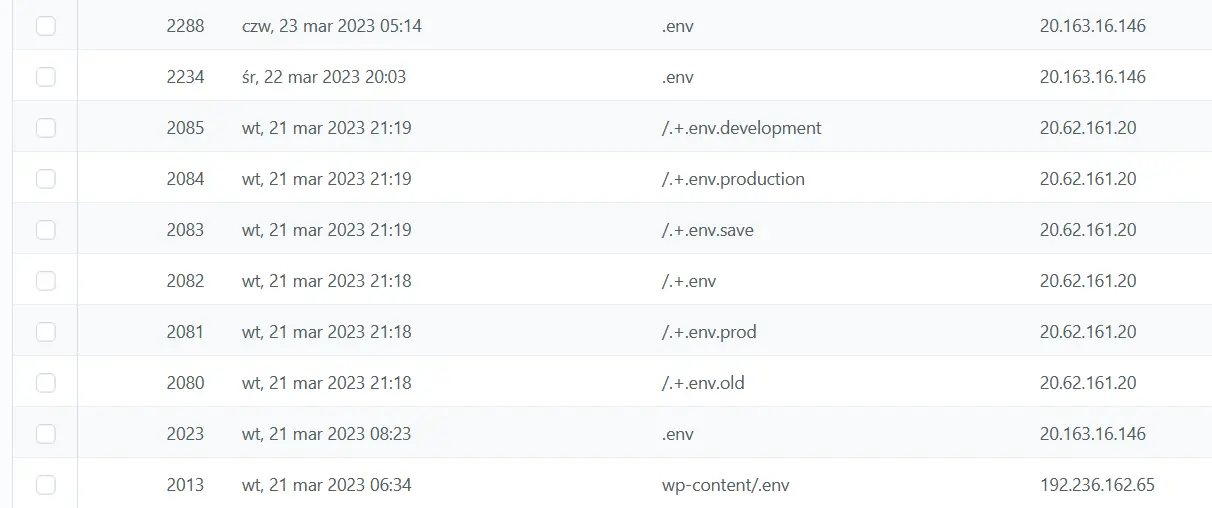

Serwer powinien być tak skonfigurowany aby pewne pliki nie były dostępne publicznie. Dotyczy to między innymi plików .env zawierających konfigurację systemu. Poniższy screen pokazuje jak bot próbuje znaleźć na serwerze pliki konfiguracyjne.

Pliki w głębokim ukryciu

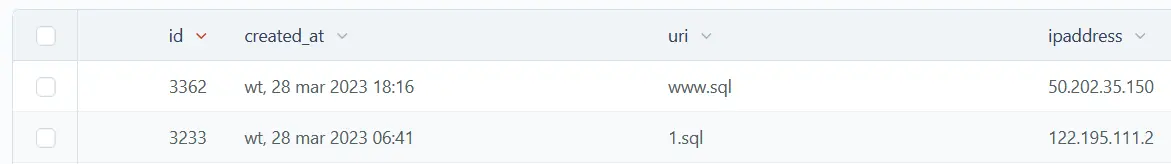

Częstym błędem administratorów lub programistów strony jest trzymanie plików w głębokim ukryciu. Założenie jest takie, że skoro nikt nie zna dokładnego adresu pliku który nie powinien być dostępny to go nie odczyta. Screen poniżej pokazuje że boty szukają także takich plików. Często szukane są zrzuty bazy danych.

Instalacje wordpress

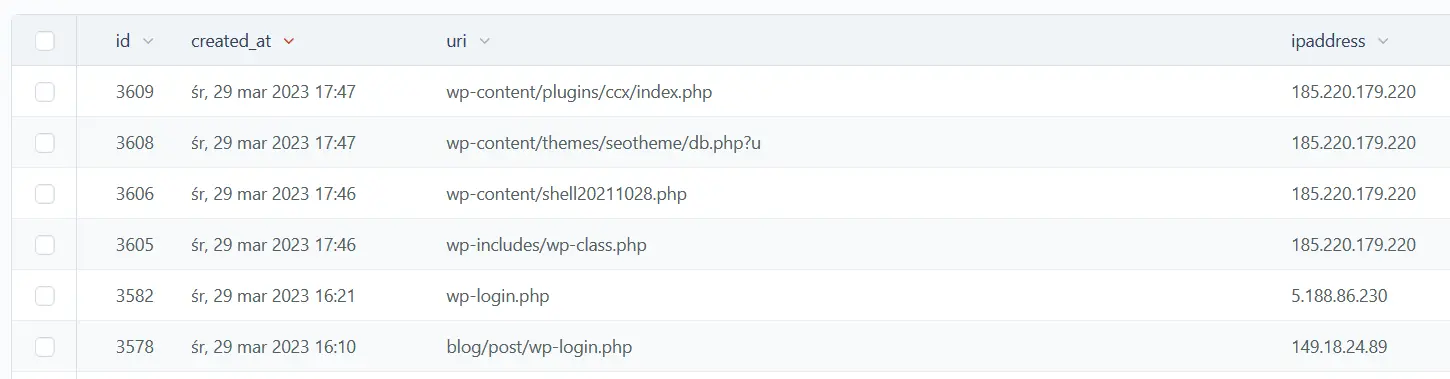

Ten przypadek pojawia się najczęściej. Każdego dnia serwery sprawdzane są w poszukiwaniu nieaktualnych wersji Wordpresa, nieaktualnych lub dziurawych wtyczek do Wordpresa, nieaktualnych lub dziurawych szablonów wordpresa. Poniższy screen pokazuje jak istotne jest bardzo dobre zabezpieczenie instalacji Wordpresa.

Wszystkie raporty zostały wygenerowane przez autorską wtyczkę Requestlog dla Octobercms. Dane rejestrowane są na podstawie błędów 404 które przechwytywane są przez wtyczkę. Wtyczka oprócz analizy błędów 404 sprawdza też adresy IP uruchamiające istniejące adresy url. Każdy adres ip po zarejestrowaniu odpowiedniej liczby żądań jest sprawdzany w bazie https://www.abuseipdb.com/. Baza ta zawiera listę adresów IP. Sprawdzając interesujący nas adres IP można się dowiedzieć czy jest on na czarnej liście. Każdy adres ip uzyskuje w tym serwisie punktację od 0-100% zwaną Confidence of Abuse (kolumna ACS w tabeli poniżej).

Jeżeli wartość ACS przekroczy zapisany w ustawieniach poziom adres IP zostanie zablokowany. Jak widać na poniższym screenie adres 216.244.66.234 pomimo blokady nałożonej już 24 marca nadal próbuje uruchomić stronę. Kolumna Block count pokazuje liczbę blokowań nałożonych na adres IP. Jaką historię zgłoszeń ma ten konkretny adres IP? Można to sprawdzić pod adresem https://www.abuseipdb.com/check/216.244.66.234. Mamy więc: atak typu brute force, atak ddos, atak na webaplikacje, próba hackowania strony www.

Statystyki działania wtyczki w przeciągu 7 dni na stronie z dużym ruchem wyglądają następująco:

Takie rozwiązanie nie tylko zwiększa bezpieczeństwo strony www ale także ogranicza zużycie zasobów serwera. Nie jesteśmy przecież zainteresowani aby naszą stronę odwiedzały podejrzane adresy ip.

Śledź nasze aktualności.

Na naszym serwerze istnieje możliwość włączenia weryfikacji dwuetapowej podczas logowania do poczty.

October CMS 3.7 wprowadza szereg nowości, które usprawniają pracę z treściami oraz integrację danych. Wśród kluczowych funkcji znajduje się „Record Finder Content Field”, pozwalający na łatwiejsze łączenie modeli Tailor z modelami Laravel, co ułatwia zarządzanie złożonymi relacjami danych. Zaktualizowano również edytor kodu oraz zwiększono poziom bezpieczeństwa, co sprawia, że system jest bardziej elastyczny i odporny na zagrożenia.